vnc:Failed to execute default web browser – input output error

Failed to execute default web browser - input output error

当远程vnc时,可能会出现如上的问题,

原因是使用了root账户登录导致,需要将vnc的默认登录账户改为非root。

需要在vnc client 和vncserver侧同步改动,以非root账户启动vnc server

Failed to execute default web browser - input output error

当远程vnc时,可能会出现如上的问题,

原因是使用了root账户登录导致,需要将vnc的默认登录账户改为非root。

需要在vnc client 和vncserver侧同步改动,以非root账户启动vnc server

pacman -Syu tigervnc

如果安装不成功,则需要手动下载安装包,通过 pacman -U xxx 来安装。

安装成功后,通过如下命令运行:

vncserver :1

默认会提示失败,需要继续设置:

:1=YourUserName现象:第一次是好用的,更新后就无法进入系统了,输入密码后,重新回到登录对话框.

解决: lightdm 更换成gdm3. 具体原因不明,应该是lightdm的autologin有bug.

ref:https://askubuntu.com/questions/1231410/cant-log-in-on-ubuntu-20-04

解决:

添加runuser 环境:

[Unit]

After=network.service

[Service]

Type=forking

ExecStart=/sbin/runuser -l root -c "/usr/bin/vncserver"

[Install]

WantedBy=multi-user.targetubuntu开机启动命令或者脚本,常见三种方法:

朋友的一些极品域名,有需要的可以 带报价留言

hao1234.app

hao321.app

i00.app

i11.app

i360.app

i66.app

i88.app

icube.app

petpet.app

qinmi.app

安卓默认的sshd应为路径权限的问题,无法正常工作,所以我们选用dropbear。

diff --git a/build-dropbear-android.sh b/build-dropbear-android.sh

index 15042af..5be67ce 100755

--- a/build-dropbear-android.sh

+++ b/build-dropbear-android.sh

@@ -28,8 +28,9 @@ cd dropbear-$VERSION

echo "Generating required files..."

HOST=arm-linux-androideabi

-COMPILER=${TOOLCHAIN}/bin/arm-linux-androideabi-gcc

-STRIP=${TOOLCHAIN}/bin/arm-linux-androideabi-strip

+TOOLCHAIN=/xxx/android-ndk-r25b/toolchains/llvm/prebuilt/linux-x86_64

+COMPILER=${TOOLCHAIN}/bin/armv7a-linux-androideabi26-clang

+STRIP=${TOOLCHAIN}/bin/llvm-strip

SYSROOT=${TOOLCHAIN}/sysroot

export CC="$COMPILER --sysroot=$SYSROOT"参考:

https://fh0.github.io/%E7%BC%96%E8%AF%91/2021/02/18/android-dropbear.html

通过systemctl开机运行特定脚本。

老生常谈,但是为了下次一步到位,节省几秒时间,还是整理下。

[Unit]

After=network.service

[Service]

Type=forking

ExecStart=xxx #为服务的具体运行命令

ExecReload=xxx #为服务的重启命令

ExecStop=xxx #为服务的停止命令

[Install]

WantedBy=multi-user.targetsystemctl daemon-reload

systemctl enable xxx.service

systemctl start xxx.servicesystemctl is-enabled xxx.service当我们在unraid中启用加密文件系统后,每次开机就要输入密码或者使用key file。

那么unraid的 key file 又是什么东西和内容格式呢?

unraid的key file 就是加密密码的纯字符内容,注意文件不要待空换行。

可以用以下命令生成 :

echo -n "password" >keyfile

参考:

https://forums.unraid.net/topic/85495-unraid-newenckey-change-your-drive-encryption-unlock-key/

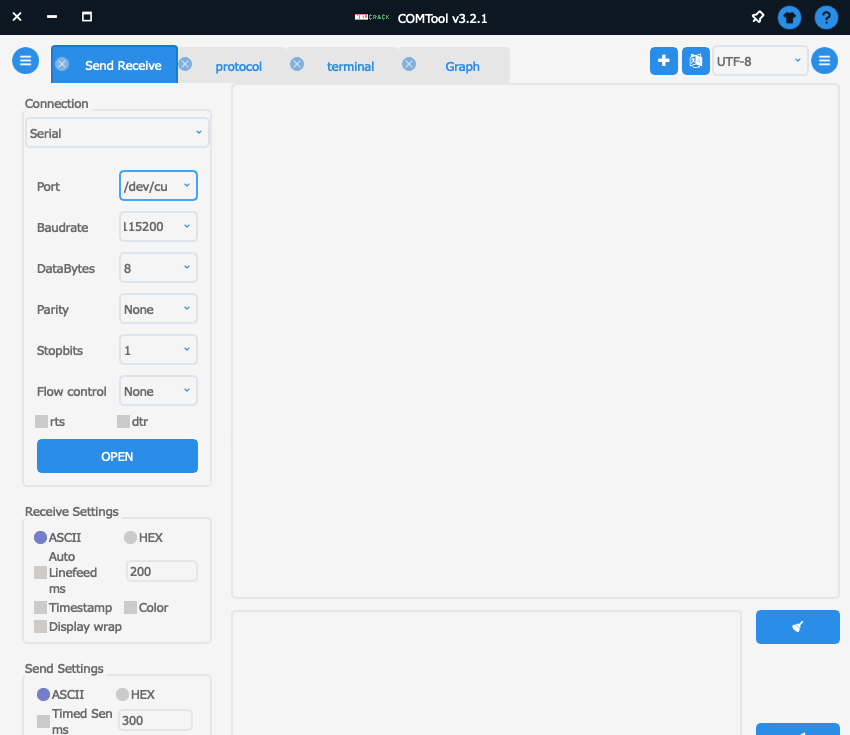

window下的串口工具很多,大名鼎鼎的sscom之类。但是mac下就不是那么丰富了。

https://github.com/Neutree/COMTool/releases/download/v3.2.1/comtool_macos_v3.2.1.dmg

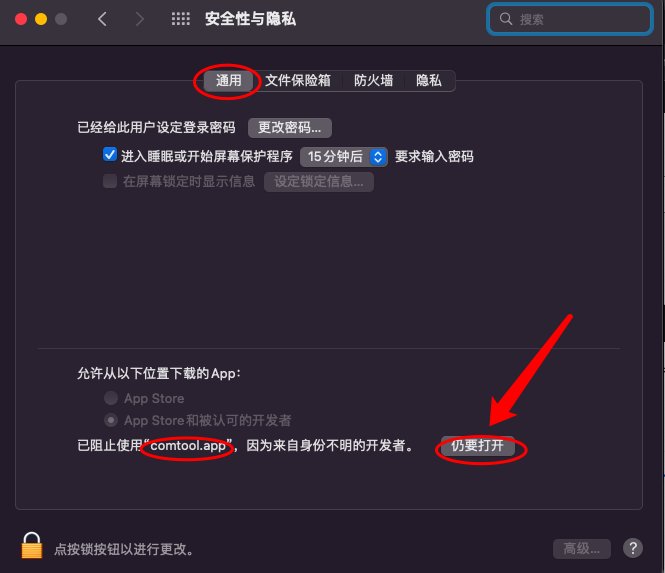

mac 会提示安全风险,这个我们自己评估,承担风险,确认开启:

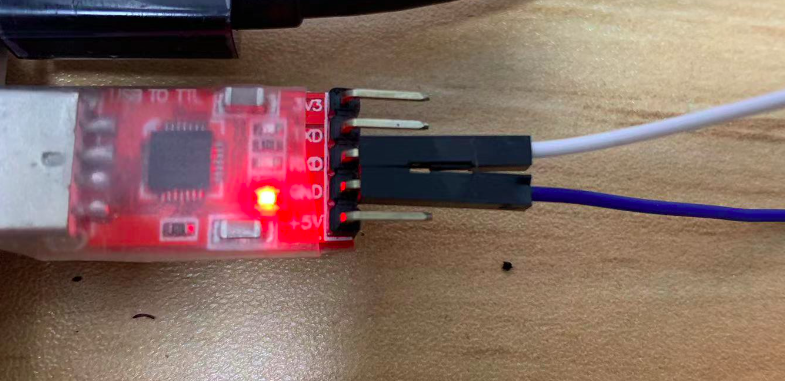

这个根据自己实际需要配置。如果只看日志,只收不发,两根线就可以,双向收发就要3线了。

如图所示,蓝色是GND,另一根连接到适配器的rxd上。

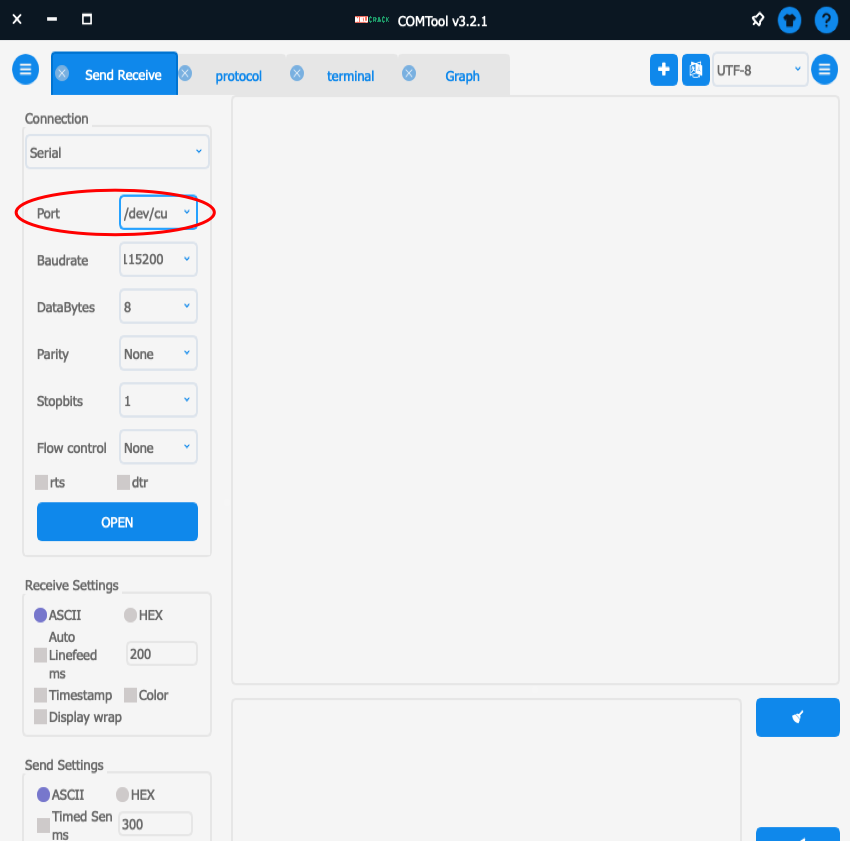

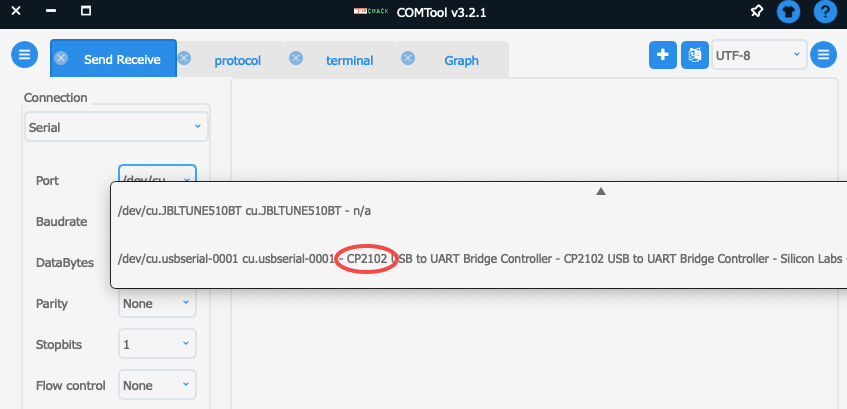

根据我们使用的适配器,选择设备时会有所不同,要根据实际调整。我们使用的是cp2102是配器:

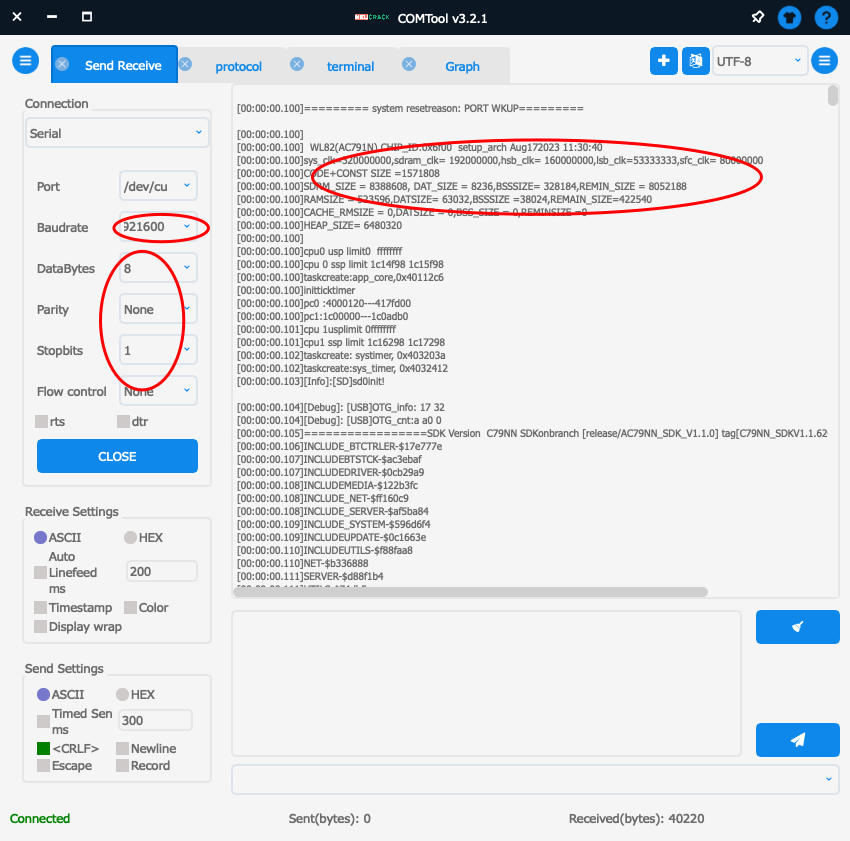

根据需要配置波特率和参数就可以,比如我们当前的测试就是921600:

至此,就可以显示日志了,如果你要发送数据,选择正确的连线就可以。